Las pruebas de penetración como servicio (PTaaS) y el análisis continuo de vulnerabilidades se han convertido en componentes estándar de los programas de seguridad modernos.

Los equipos de DevOps de las organizaciones de SaaS y fintech actúan con rapidez, publican código de forma continua, actualizan la infraestructura con frecuencia y confían en los canales de entrega automatizados. Para mantener el ritmo, muchos están cambiando

Hoy en día, el software se crea y se entrega más rápido que nunca, pero esa velocidad tiene un costo. La integridad de la cadena de suministro de software es ahora una de las áreas más atacadas en el ámbito de la ciberseguridad.

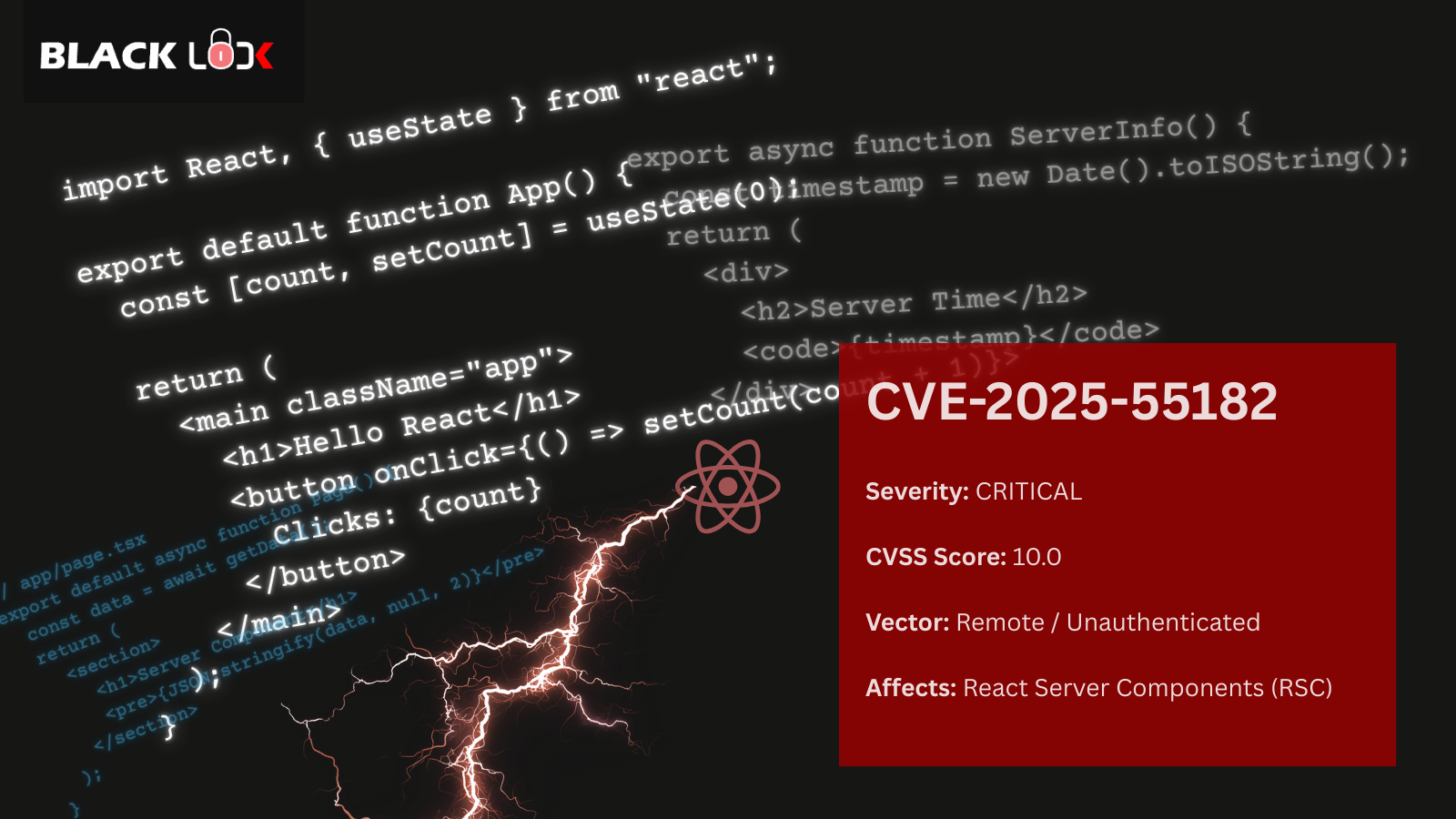

La CVE-2025-55182 es una vulnerabilidad crítica recientemente revelada (CVSS 10.0) que afecta a React Server Components (RSC) y que permite a los atacantes ejecutar código arbitrario en

La validación de seguridad automatizada está cambiando la forma en que las organizaciones mantienen la garantía de seguridad.

La ciberseguridad se ha convertido en una expectativa básica para hacer negocios, y las empresas de Nueva Zelanda son parte de esa realidad global. La Oficina de Seguridad de las Comunicaciones del Gobierno (GCSB)

Las iniciativas de inteligencia artificial, y en particular los grandes modelos lingüísticos (LLM), están pasando de los laboratorios de investigación a los sistemas de producción a una velocidad sin precedentes.

La Cyber Kill Chain, a menudo denominada CKC o «ciclo de vida de los ciberataques», es un modelo de seguridad estratégico que encadena las vulnerabilidades de seguridad para formar un exploit en el mundo real.

Nos enorgullece anunciar que Blacklock Security ha obtenido la acreditación CREST para nuestros servicios de pruebas de penetración.

.png)

.png)

.png)