.png)

La cadena de muerte cibernética evolucionó: el poder de la cadena de eliminación de vulnerabilidades

La Cyber Kill Chain, a menudo denominada CKC o «ciclo de vida de los ciberataques», es un modelo de seguridad estratégica que encadena vulnerabilidades de seguridad juntos para formar una hazaña en el mundo real. Desarrollado originalmente por Lockheed Martin e inspirado en una estrategia militar, fue diseñado para identificar, prepararse, atacar y neutralizar un objetivo. Con el tiempo, ha evolucionado para hacer frente a las amenazas modernas, como los exploits de aplicaciones, el ransomware, la ingeniería social y las amenazas persistentes avanzadas (APT).

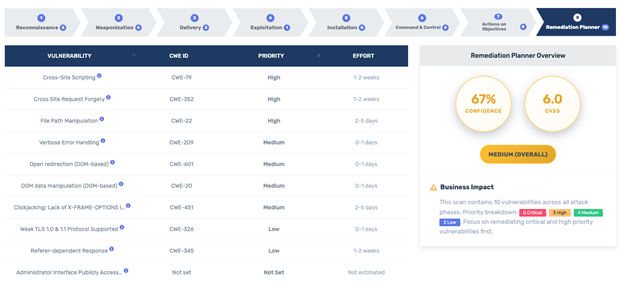

Piense en ello como una guía paso a paso que no solo explica cómo un atacante encadenaría y explotaría una vulnerabilidad, sino que también ayuda a los equipos de seguridad a predecir y bloquear los ataques en función de las vulnerabilidades identificadas. Seguridad Blacklock asigna cada vulnerabilidad identificada a una etapa de la cadena de eliminación de ataques para ayudar a las organizaciones a priorizar la remediación de las vulnerabilidades. Este análisis de la cadena de destrucción de vulnerabilidades brinda a los propietarios de empresas y aplicaciones la información y el tiempo necesarios para identificar qué vulnerabilidades pueden encadenarse para formar un ataque real.

Leer más: Blacklock Security se une al mercado gubernamental de Nueva Zelanda: aumentando la ciberresiliencia

Etapas de la cadena de eliminación de vulnerabilidades

- Reconocimiento: Los atacantes comienzan por recopilar información sobre el objetivo, estudiar los sistemas, detectar las vulnerabilidades e identificar los posibles puntos de entrada, tanto en línea como fuera de línea.

- Armamento: Crean o agrupan herramientas maliciosas como malware, ransomware u otras cargas útiles diseñadas para aprovechar las debilidades descubiertas.

- Entrega: La carga útil diseñada se envía al objetivo, a menudo a través de correos electrónicos de suplantación de identidad o enlaces maliciosos diseñados para engañar a los usuarios para que habiliten el ataque.

- Explotación: Las debilidades se explotan activamente para obtener un acceso más profundo, aumentar los privilegios y moverse lateralmente dentro de la red.

- Instalación: El malware, las puertas traseras o los troyanos se instalan para establecer un control persistente y permitir operaciones futuras.

- Comando y control (C2): Los sistemas comprometidos se conectan a los servidores de control del atacante, lo que permite recibir instrucciones remotas y coordinar las actividades maliciosas.

- Acciones sobre los objetivos: La fase final, en la que el atacante intenta alcanzar sus objetivos tras infiltrarse con éxito en un sistema. Estos objetivos pueden incluir el robo de datos, la interrupción del sistema, el cifrado u otras actividades malintencionadas.

Blacklock Security aplica el marco Vulnerability Kill Chain para mapear cada etapa de un ataque, lo que ayuda a las organizaciones a priorizar la remediación en función del análisis de la cadena de muerte.

Es hora de escanear su infraestructura o aplicaciones web con Blacklock. Comience su prueba gratuita de 14 días con nosotros.

¿Cómo ayuda la cadena VulnerabilityKill a las empresas a fortalecer la seguridad?

La cadena de eliminación de vulnerabilidades ofrece a las empresas una forma estructurada de comprender y combatir los ciberataques. Dividir un ataque en etapas específicas permite a las organizaciones actuar en varios puntos, lo que aumenta las posibilidades de detener las amenazas antes de que se produzca un ataque. Así es como ofrece un valor real:

Detección temprana de amenazas

Una de las principales ventajas de la cadena de eliminación de vulnerabilidades es su capacidad para ayudar a detectar amenazas en sus primeras etapas. Por ejemplo, en la fase de reconocimiento, los atacantes pueden estar escaneando las redes, buscando vulnerabilidades o recopilando información disponible públicamente. Las empresas que vigilan estas señales, como los patrones de tráfico inusuales o los intentos repetidos de inicio de sesión, pueden detectar a un atacante mucho antes de lanzar un ataque a gran escala. La detección temprana suele marcar la diferencia entre un incidente contenido y una violación costosa.

Leer más: Blacklock Security logra la acreditación Crest

Medidas de seguridad específicas

No todas las defensas son eficaces en todas las etapas de un ataque. La Cyber Kill Chain, o cadena de eliminación de vulnerabilidades, ayuda a las organizaciones a implementar las herramientas adecuadas en los lugares correctos. Por ejemplo, la formación para filtrar el correo electrónico y crear conciencia sobre la suplantación de identidad es lo mejor para detener las amenazas en la fase de «entrega», mientras que los sistemas de segmentación de la red y prevención de intrusiones funcionan bien durante las fases de «explotación» o «instalación». Al alinear los controles de seguridad con la fase específica del ataque, las empresas pueden maximizar la protección sin sobrecargar los recursos.

Asignación de recursos mejorada

Los presupuestos y la mano de obra son limitados en la mayoría de las organizaciones. La cadena de ciberdestrucción o cadena de eliminación de vulnerabilidades permite a las empresas identificar a qué etapas del ciclo de vida de los ataques son más vulnerables e invertir en consecuencia. Si los intentos de reconocimiento son habituales, es posible que la atención se centre en la supervisión de la red y los controles de acceso; si la explotación es el punto de entrada más frecuente, la gestión de parches y el análisis de vulnerabilidades podrían tener prioridad.

Caso práctico: Cómo una empresa de riesgo e integridad reforzó la supervisión de la seguridad con Blacklock

Estrategia de defensa proactiva

Quizás el beneficio más importante es que Vulnerability KillChain cambia la mentalidad de la seguridad reactiva a la proactiva. Al estudiar el funcionamiento de los atacantes, las empresas pueden anticipar las posibles rutas de ataque y bloquearlas con antelación, ya sea mediante la aplicación de parches a los sistemas vulnerables, la mejora de la concienciación de los empleados o el endurecimiento de los controles de acceso. Este enfoque proactivo no solo reduce la probabilidad de que un ataque tenga éxito, sino que también refuerza la resiliencia general.

En resumen, este marco ofrece a las empresas una hoja de ruta clara y práctica para defensa contra las ciberamenazas, convirtiendo la comprensión en prevención y la prevención en puntos fuertes de seguridad a largo plazo.

Líneas finales

En un entorno en el que los ciberataques evolucionan más rápido que las defensas, las organizaciones necesitan soluciones que no solo detecten las amenazas, sino que también permitan tomar medidas decisivas. Seguridad Blacklock entrega Cadena de eliminación de vulnerabilidades para cada escaneo, mapeando cómo se pueden encadenar las vulnerabilidades a ataques del mundo real. Esta información permite a las organizaciones y empresas mantenerse a la vanguardia de las amenazas, priorizar la remediación y ofrecer aplicaciones seguras a Internet.

Número de palabras 1013

Después de la revisión 782

.png)