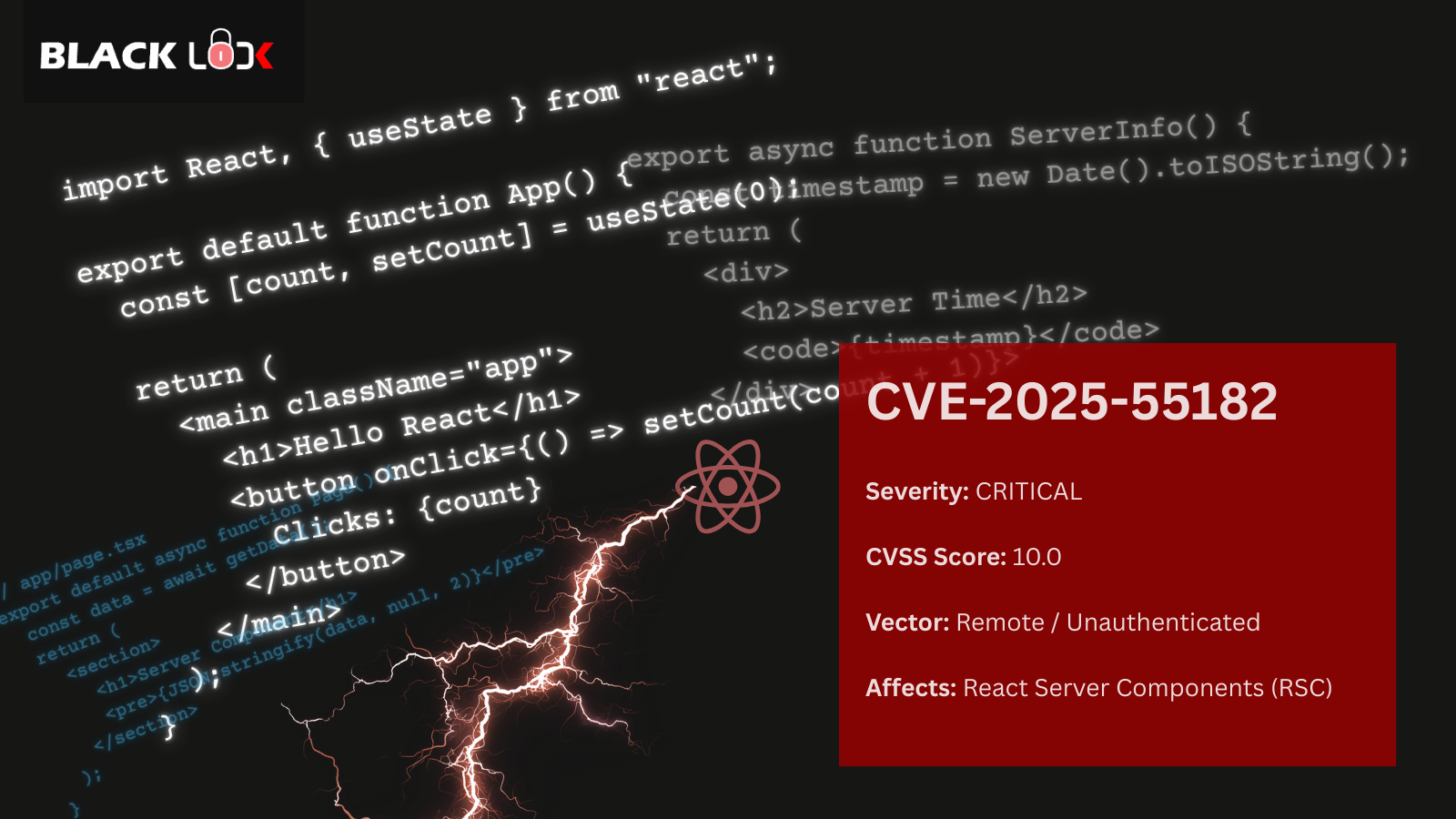

La CVE-2025-55182 es una vulnerabilidad crítica recientemente revelada (CVSS 10.0) que afecta a React Server Components (RSC) y permite a los atacantes ejecutar código arbitrario en servidores vulnerables con un mínimo esfuerzo. Los proveedores de servicios en la nube, como AWS, ya han observado intentos de explotación activos, y los proveedores de seguridad esperan una explotación a gran escala.

Este artículo describe lo que las organizaciones necesitan saber ahora: cómo funciona la vulnerabilidad, cómo identificar la exposición y las medidas inmediatas necesarias para mitigar el riesgo. También proporciona orientación específica sobre la nube para los equipos que ejecutan aplicaciones de React en Azure y AWS, incluida la forma en que el firewall de aplicaciones web (WAF) de cada plataforma responde a la amenaza.

Por último, el artículo destaca cómo Blacklock puede reducir la exposición a largo plazo a amenazas emergentes como CVE-2025-55182

¿Qué es CVE-2025-55182?

Publicado el 4 de diciembre pasado (NZST), CVE-2025-55182 es una vulnerabilidad crítica que afecta a React Server Components. Permite a los atacantes enviar flujos de componentes diseñados para eludir la validación en el proceso de renderizado del lado del servidor, lo que resulta en la ejecución de código arbitrario en el servidor subyacente.

Estas son algunas de las características clave de la vulnerabilidad:

- Ejecución remota de código (RCE) crítica previa a la autenticación: La vulnerabilidad permite a un atacante ejecutar código arbitrario en el servidor sin necesidad de credenciales ni de una sesión activa. Se le ha asignado la puntuación CVSS máxima de 10,0, lo que destaca su naturaleza crítica.

- Afecta al RSC: La falla tiene su origen en la arquitectura RSC, específicamente en el manejo de la comunicación del lado del servidor entre los componentes del cliente y el servidor.

- Causa principal: deserialización insegura: El mecanismo que habilita el RCE es el manejo inseguro (deserialización) por parte del servidor de las entradas transmitidas (cargas útiles RSC). Esto permite que una carga útil malintencionada especialmente diseñada se interprete como lógica ejecutable (código arbitrario).

- Origen del lado del servidor: La falla está en la lógica de representación del lado del servidor de Componentes de React Server, no en el código React del lado del cliente.

Amplio impacto: Afecta a las aplicaciones que utilizan React Server Components en varias versiones de los paquetes react-server-dom-* y, en consecuencia, afecta a los marcos y paquetes populares que dependen de ellos. más notablemente Next.js, especialmente cuando se utiliza el Enrutador de aplicaciones. Incluso aplicaciones que utilizan principalmente React del lado del cliente, pero que dependen de ninguna Los componentes del servidor pueden quedar expuestos.

Por qué CVE-2025-55182 es fundamental

La gravedad del CVE-2025-55182 proviene no solo de su potencial para habilitar la RCE previa a la autenticación (consulte el primer punto anterior), sino también de la facilidad con la que puede explotarse y de la magnitud del impacto una vez comprometida.

Por qué esta vulnerabilidad es especialmente peligrosa

- RCE de autenticación previa: Los atacantes no necesitan credenciales, por lo que es ideal para campañas de explotación amplias y automatizadas.

- Exposición a Internet: Muchas aplicaciones de React que utilizan componentes de servidor se implementan públicamente, lo que aumenta significativamente la superficie de ataque.

- Baja complejidad de exploits: La creación de flujos de componentes maliciosos no requiere un conocimiento profundo del marco una vez que circulan los exploits de prueba de concepto (PoC).

- Ejecución de alto impacto: La explotación exitosa otorga un acceso total a nivel de servidor, lo que permite el movimiento lateral, la exfiltración de datos, el compromiso de la cadena de suministro o el acceso persistente.

- Armamento rápido en el mundo real: Los proveedores de servicios en la nube han observado grupos vinculados a estados que buscan y explotan aplicaciones vulnerables a gran escala, lo que confirma que no se trata de un riesgo teórico sino de una amenaza activa.

Leer más: Blacklock Security obtiene la acreditación CREST

Cómo identificar si su aplicación es vulnerable

Dado que el CVE-2025-55182 afecta al manejo de los componentes del servidor de React Server, los equipos deben centrarse en determinar si su aplicación usa las funciones de RSC directa o indirectamente, y si se está utilizando alguna versión vulnerable de los paquetes subyacentes.

Indicadores clave de que su aplicación puede estar expuesta

- Su aplicación usa componentes de React Server o un marco que los habilita de forma predeterminada (por ejemplo, Next.js App Router).

- Estás ejecutando versiones de react-server-dom-* que se publicaron antes de que estuvieran disponibles las versiones parcheadas.

- Tu canalización de compilación genera o consume cargas útiles de RSC, incluso si la mayor parte de tu interfaz de usuario es del lado del cliente.

Señales observables de intento de explotación

- Las solicitudes de transmisión RSC inesperadas o con formato incorrecto aparecen en los registros del servidor.

- Picas repentinas en los registros de errores relacionados con la decodificación de componentes del servidor.

- Solicitudes que contienen estructuras de carga útil serializadas inusuales consistentes con los patrones de PoC conocidos.

Formas recomendadas de verificar la exposición

- Revisa los manifiestos de dependencia (p. ej., package.json) para ver las versiones de paquetes afectadas.

- Utilice SBOM o herramientas de análisis de dependencias para identificar los paquetes de React vulnerables.

- Realice escaneos DAST específicos para detectar puntos finales o comportamientos inseguros del RSC.

Estrategias de mitigación recomendadas

Una vez que confirme que su aplicación puede estar afectada por el CVE-2025-55182, inicie los esfuerzos de mitigación de inmediato. Estos son algunos consejos que puede aplicar.

Medidas inmediatas para reducir la exposición

- Actualice a React y react-server-dom-* parcheados versiones tan pronto como se publiquen.

- Vuelva a implementar compilaciones mediante dependencias parcheadas para garantizar que no queden artefactos vulnerables en producción.

Rote las credenciales, los secretos y los tokens si sospecha de explotación. Si bien un atacante no necesitará credenciales para aprovechar la vulnerabilidad CVE-2025-55182, sí podrá obtenerlas después de aprovechar dicha vulnerabilidad.

Corrección a nivel de aplicación

- Deshabilitar o limitar las funciones de RSC si no son esenciales para su solicitud.

- Aísle los componentes de representación del lado del servidor en entornos de ejecución restringidos siempre que sea posible.

- Implemente una validación de entrada estricta en cualquier controlador o extensión de RSC personalizado.

Fortalecimiento de infraestructuras y tuberías

- Habilitar análisis continuo de dependencias para marcar las versiones vulnerables con antelación.

- Integrar Controles basados en SBOM en CI/CD para detectar regresiones de paquetes de React.

- Aplicar permisos de mínimo privilegio a servidores y contenedores para minimizar el radio de explosión en caso de que se produzca un peligro.

Leer más: Guía de SBOM: ¿Qué es y por qué es importante?

Protección de las aplicaciones de React en Azure y AWS

La siguiente tabla resume cómo los dos principales proveedores de nube están respondiendo al CVE-2025-55182, junto con los pasos prácticos que las organizaciones pueden aplicar al alojar aplicaciones React en estas plataformas.

Cómo Blacklock ayuda a las organizaciones a fortalecer la resiliencia frente a vulnerabilidades como la CVE-2025-55182

Como demuestran vulnerabilidades como la CVE-2025-55182, las organizaciones necesitan la capacidad de identificar, validar y corregir los riesgos rápidamente, especialmente cuando surgen fallas críticas en marcos ampliamente implementados como React.

Blacklock apoya esos esfuerzos al proporcionar una plataforma unificada para el escaneo continuo de vulnerabilidades, las pruebas de penetración, el análisis de SBOM y la validación de seguridad automatizada, lo que permite a los equipos descubrir los problemas introducidos a través del código, las dependencias o la infraestructura antes de que los atacantes puedan explotarlos.

Blacklock también proporciona una guía de reparación asistida por IA alineada con el conjunto de tecnologías de la aplicación, junto con Validación de seguridad automatizada, lo que permite a los desarrolladores volver a probar automáticamente las vulnerabilidades después de aplicar una solución. Esto acelera los ciclos de corrección y garantiza que los problemas de alto riesgo, como la deserialización insegura en el servidor o los defectos a nivel de dependencia, se resuelvan y verifiquen con prontitud.

.png)